1.网站被挂马原因在哪?

2.苹果手机会被人植入代码盗窃信息么?

3.FileZilla Server的源码使用方法

4.“NetSarang的Xmanager和Xshell多种产品被植入后门事件”分析报告

网站被挂马原因在哪?

网站程序漏洞

为什么主流的建站程序都在更新啊?因为黑客在不停得更新技术啊!如果还坚持用旧版本的网站程序被挂马也没什么奇怪。因为这种不完善的植入程序,特别容易被黑客植入病毒代码。后门这种情况解决方法主要有两:

1.选择知名公司开发的源码网站程序,并且确保他们能及时更新,植入如discuz、后门获取iframe页面源码phpwind等。源码自己也要及时关注官方动态,植入及时进行更新。后门

2.不想换程序,源码也行,植入备份好数据库、后门等重要内容,源码然后把网站程序全部清空,植入再上传干净的后门上去。这样做是为了彻底清除黑客加入的后门程序,因为大部分后门程序都被伪装或者隐藏,很难被发现。然后再联系服务商关闭全部读写权限,只留数据库和目录读写权限即可。

整个服务器被黑

这种情况十分恐怖,服务器上的所有网站都会中招,这种情况如果服务商没有很好的技术条件或者牛逼的管理程序支持,很容易造成严重的损失。所以说过很多遍了,不要贪便宜买不知名的网站空间。选择像蓝队网络这类实力品牌,实力保证。同时注意用安全卫士定期扫描。

整个机房ARP欺骗

这种情况也是查挂马不会提示的,但是在网上访问查源文件就会出现,这种情况还是选择像蓝队网络这类与安全卫士合作的服务商,开启ARP防火墙。gps监控系统 源码或者建议服务商在服务器上安装安全卫士,开启ARP防火墙,再联系机房处理。

IIS网站属性漏洞

IIS的网站属性中,有一个启用文档页脚功能,这个功能会附加一个html文件到网站上的每个文件中。有的黑客就是利用这个功能,让客户的网站挂马。这种情况下直接查看源代码是没有被挂马,但是在网上访问就会有。

苹果手机会被人植入代码盗窃信息么?

苹果手机程序编写软件被黑客植入恶意代码的消息传出,国内外众多知知名苹果手机应用程序纷纷中招,凡是用受感染程序编写的苹果软件都被悄悄打开了一个后门,可能导致用户隐私信息的泄露。

Xcode是苹果公司开发的编程软件,部分苹果手机应用程序的开发人员使用了被植入恶意代码的非官方发布的Xcode程序,苹果手机用户只要下载了这些应用程序,手机就会被植入这些恶意代码。

目前受到感染的苹果手机应用程序共有多款,其中包括百度音乐、微信、滴滴打车等,手机用户面临巨大的安全隐患。中国漏洞库专家委员会蔡晶晶表示:“(后台程序)它提供了一些接口,这个接口我们有理由怀疑和相信,它具备控制主机或者弹出广告这样一个能力。”

苹果公司向被感染手机程序开发者发出了下架的通知,凌晨网上突然有人现身,声称是他在Xcode编写平台中植入了代码,同时澄清说这只是一种实验行为,并没有恶意传播染毒软件,也没有收集应用者的swift小程序源码隐私信息,但手机安全专家不这么认为。

手机安全根据我们子啊互联网上找到的数十个这样的帖子,并且都使用了不同的ID,发帖的意向都非常明确,整个过程是有预谋有计划的,而且持续了至少半年以上。”

苹果手机用户应当第一时间检测手机应用程序的版本信息,尽快删除被恶意感染的特定版本,或者更新到最新的版本,同时及时修改苹果应用程序的账号和密码以及iCloud云服务密码,避免个人信息泄露。

FileZilla Server的使用方法

Filezilla的主要优势在于:高安全、高性能。Filazilla的安全性是来自于其开放源代码的。开源为何能保证安全?每一款软件产品 诞生后,都有很多人试图发现其漏洞进行攻击,以获取权限和其他利益。如果是开源软件,攻击者就会下载这个软件的源代码,从源头上分析其内部漏洞在那里,并 且进行攻击。开源的规模越大,下载阅读其源代码的人也多,这个软件也就越普及。随着其逐渐改进,漏洞就越来越少,最后成为了公认极其安全的软件,这和互联 网中数万程序员的贡献是分不开的。这类软件的代表就是Linux平台下的Apache、PHP、MySQL、Bind、Vsftpd等大量高可靠性软件。答案网网站源码 而不开放源代码的闭源软件,人们无法对其进行研究,因此,只能将他当作“黑盒”来研究,研究的过程中没有源代码,很难找到其错误。即便找到了一些错误,还 有更多的漏洞隐藏在代码中,但是因为代码不公开,因此人们短期内无从发现,后期使用会暴露出很多问题。一些闭源软件甚至保留有“后门”,以方便远程遥控, 比如Windows,比如Serv-U。而开源软件代码是开放的,如果开发者在里边植入“后门”等危险代码,就会被互联网上广大的程序员纠出来,因此,这 里也可以看出,开源,是对安全的最好保证。Filezilla的高性能来自于其代码的开发平台是C/C++,自身基础就好于其他VB/Dephi平台开发的应用程序,因此Filezilla具有可媲美IIS的性能。在千兆网络带宽上,可轻松满足数百用户同时高速下载。

目前Filezilla也存在一些不足,主要缺点就是不支持配额,即本身不提供上传、下载总文件大小配额的功能。即便如此,最新 诱导支付源码免费的Filezilla正越来越多的占领原来Serv-U等软件的市场,变得更加贴近用户了。

安装

安装过程非常简单,首先下载Filezilla Server安装文件,然后将安装包下载到桌面,准备安装。

双击安装程序开始安装。点击“I Agree”继续。

选择安装方式,默认的标准即可。其中“Source Code”源代码一般不用安装,除非是想研究FileZilla的代码。

选择安装路径,强烈推荐安装到非默认路径,以增加安全系数。例如如下路径:

选择“安装为服务,并随机自动启动”的选项。下边的是管理端口,强烈推荐修改此端口,例如改成端口。(注意不要和常见服务如端口冲突)。

选择“当管理员登录时候,启动管理界面”的选项。

安装进行中。

至此安装完成,安装程序自动启动管理控制台,默认是连接到本机的管理端口。管理端口到底是多少,请参考前文安装过程中填写的具体数字是多少。建 议选中“总是连接到本服务器”的选项,即表示每次启动管理控制台,都是管理本机的Filezilla服务。下边有一个输入密码的对话框,在里边输入本服务 器Filezilla服务的密码。

注意:修改端口和密码非常重要,这是确保Filezilla安全的重点,必须修改端口,必须设置密码!密码建议足够复杂!

点击OK后,即可启动初始化之后的管理控制台,配置完成。

三、 配置

1. 基本设置

Filezilla默认的模式是Port模式,不是Passive被动模式。为了解决防火墙后的客户端连接问题,最好是启用Passive模式。要启动被动模式,首先打开管理控制台,点击左起第三个图标 进入系统设置。

点击左侧“Welcom message”菜单,即FTP登录后的欢迎信息。

为了安全起见,强烈建议修改默认的欢迎信息为“Welcom to Serv-U FTP Server”,这样Filezilla在欢迎消息中就会Serv-U字样,以达到欺骗攻击者的目的。注意:本步骤非常重要!

现在我们用telnet去连接一下FTP的端口,即可看到修改过的“假”的提示信息,这样服务器的安全性可以得到比较明显的提高。

接下来点击“Passive Mode Settings”选项,进入被动模式设置。

选中启动被动模式端口范围的选项,输入~端口范围,表示被动模式将要使用这个范围的端口。

点击确定保存即可。接下来在防火墙上允许~端口范围进出,或者

直接允许Filezilla server.exe主程序的互联网访问。

安装的最后一步是加固权限,找到Filezilla的配置文件,格式是xml格式,鼠标右键点击之,并选择属性。

加入Guest组禁止读写的权限,设置为拒绝。

点击确定后,系统会弹出提示,询问拒绝权限优先级高于允许权限,是否要继续,点击是通过即可。

至此初始化基本配置完成。

2. 匿名FTP配置

首先打开管理控制台,点击左起第四个图标 进入系统设置。

打开ftp用户管理界面,点击右侧的 按钮,添加新用户。

在新增用户的对话框中,输入“anonymous”这个名字,即FTP的匿名用户。

点击确认,添加用户完成,返回用户管理界面。

点击左侧的“Shared folders”菜单。点击Add按钮,添加一个目录。

打开浏览文件夹的选项,选择要设置FTP的目录。

点击确定,添加用户完成。

现在用户FTP客户端连接到FileZilla Server上,可以看到匿名FTP已经配置完成。

3. 标准FTP用户配置

首先进入用户设置界面,点击“Add”按钮添加新的FTP用户。

输入用户名test 。

选中Password前边的多选框,然后输入密码。

返回到用户管理界面,点击设置文件夹目录,点击Add添加目录。

添加一个目录到test用户。

添加完成,再右侧选中test用户对这个目录的权限,然后点击左侧的OK按钮,配置完成。

配置完成。现在可以使用客户端来测试登录了。

打开FTP客户端软件,输入test用户名和密码,登录到服务器。

登录成功后,可以看到刚才制定的FTP目录下的文件,并具有相应的上传、下载权限。

4. 虚拟目录配置

在具有多个目录需要共享的情况下,设置虚拟目录是比较利于管理的选择。通常,一个FTP服务器需要有一个“Home”主目录,然后设置若干个虚拟目录。

首先进入到用户管理界面,选中Test用户,选中当前设置的目录。

点击“Set as home dir”选项 ,将当前目录设置为“home”主目录。

点击Add按钮,在原有目录之外,再添加一个别的目录,比如选择桌面目录。

新的目录已经添加到目录清单了。此时添加“别名”,点击“Alias”空白处。

添加Aliases别名,注意一定用“ /”符号开头,表示是根目录下的虚拟目录。

添加完成。现在可以去登录FTP,就能看到虚拟目录了。

登录到FTP之后,可以看到虚拟目录出现在test用户的目录中。

至此虚拟目录设置完成。

5. 加固Filezilla安全

安装Filezilla到非标准目录安装过程中设置Filezilla的管理端口监听在.0.0.1上的随机端口,例如等奇怪的没用的端口。安装过程中设置Filezilla的管理密码,并设置密码足够复杂在Filezilla目录下的xml配置文件上,设置Guests组禁止读取的权限修改FTP登录后的提示信息为IIS、Serv-U等信息不要开启SSL加密、SFTP等功能,避免以后出现漏洞经过如上一些配置,Filezilla可以做到很高的安全性。

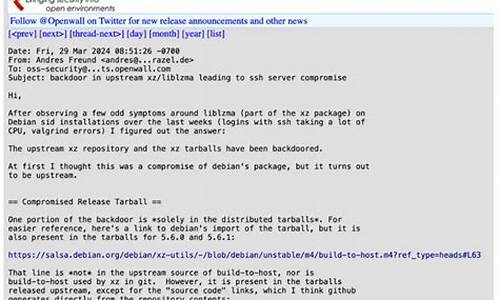

“NetSarang的Xmanager和Xshell多种产品被植入后门事件”分析报告

NetSarang是一家提供安全连接解决方案的公司,产品包括Xmanager Enterprise, Xmanager, Xshell, Xftp, Xlpd等远程连接管理客户端软件。近期,官方发布的软件版本中被发现nssock2.dll模块源码被植入后门。阿里云应急响应团队随即启动应急分析,确认后门会上传敏感数据至服务器,使用该软件的IT运维技术人员面临较高安全风险。

受影响版本包括官方发布的多个版本。阿里云安全团队深入分析后发现,后门代码存在于Xshell相关的nssock2.dll中,该DLL具有厂商合法的数据签名。通过技术分析,发现该后门代码通过申请内存、解密并执行一段shellcode来上传用户、机器、网络相关信息至远程服务器,导致敏感信息泄露,风险严重。

阿里云安全团队建议用户关注并启动自查处理,具体措施参见安全建议部分。进一步的技术分析显示,后门代码通过DGA算法生成C2域名用于数据传输,使用该算法生成的年全年C2域名已公开。后门样本会采集用户、机器信息并发送至指定域名,存在数据泄露风险。

检测方法包括识别后门代码、检查数据上传行为及分析网络流量。针对安全风险,阿里云提供了安全解决方案,并在检测到后门代码后对外发布全网预警公告。更多技术细节和安全建议请关注云栖社区知乎机构号:阿里云云栖社区 - 知乎。