【江湖类单机游戏破解版源码】【赌博源码 被抓】【轻商城免费源码】dofilter源码

1.springboot异常处理机制?

2.SpringSecurity Oauth2Authentication对象使ç¨

3.Spring Boot ä¹ Filter

4.JBoss反序列化漏洞(CVE-2017-12149)

springboot异常处理机制?

springboot的源码四种拦截机制

当我们在某些情况下需要对客户端发送来的请求进行拦截分析的时候,就需要用到拦截机制,源码比如,源码我们需要对一个请求进行计时,源码又或者需要知道当前请求需要进入哪个控制器,源码哪一个方法,源码江湖类单机游戏破解版源码该请求的源码参数是什么等等场景下都需要用到拦截机制来处理。下面,源码我们来讲解一下SpringBoot的源码几种拦截方式以及如何使用它们来处理一定的场景需求。

过滤器(filter)

拦截器(interceptor)

全局异常处理器(ControllerAdvice)

切片(aspect)

如上图所示,源码当一个请求发送来的源码时候,filter在最外层,源码也最先拦截到请求,源码接下来就是源码interceptor,依次是源码ControllerAdvice(处理controller层异常)、aspect,最后才进入controller层去处理请求。相应的,当controller内部发生错误,赌博源码 被抓抛出异常的时候,aspect最先接收到该异常,如果不对抛出的异常继续处理继续往外抛的话依次会抛到ControllerAdvice、interceptor、filter。

请求的顺序:从先到后经过FilterInterceptorControllerAdviceAspect–Controller。

过滤器(filter)可以拦截发送请求的状态码以及信息,拦截器(interceptor)除了可以拦截filter可以拦截的,还可以得到当前请求进入了哪一个controller,轻商城免费源码以及映射到哪一个方法,切片(aspect),它具有上面的所有功能外,还可以得到当前请求的参数的值。全局异常处理器(ControllerAdvice)只是用于处理controller层抛出的异常

Springboot的Filter,HandlerInterceptor,Aspect与异常处理

不知你在Springboot应用开发中有没有遇到过这样的情况,mon的项目,要暴露出去给依赖的项目使用,在文件src\main\resources\META-INF\spring.factories中添加最后一行

可以被全局异常捕捉并处理成json

访问接口,如果无数据,则输出异常信息

{ "data":"packageid为:BZ-的indexpackage无记录","flag":false,"code":null,"msg":"未查到数据"}

全局异常类可以用@RestControllerAdvice,替代@ControllerAdvice,云免源码下载因为这里返回的主要是json格式,这样可以少写一个@ResponseBody。

springboot怎么取消同意的异常处理使用ErrorController类来实现。

系统默认的错误处理类为BasicErrorController,将会显示如上的错误页面。

这里编写一个自己的错误处理类,上面默认的处理类将不会起作用。

getErrorPath()返回的路径服务器将会重定向到该路径对应的处理类,本例中为error方法。极影影视源码

SpringSecurity Oauth2Authentication对象使ç¨

å¨è°ç¨èµæºæå¡å¨çè¿ç¨ä¸ï¼æ们ä¼å°ç³è¯·çtoken ä½ä¸ºheaderå¼è¿è¡ä¼ éï¼æºå¸¦è°ç¨è ç身份信æ¯ãä½æ¯èµæºæå¡å¨æ¯å¦ä½éè¿token对è°ç¨è ç身份è¿è¡å¤æçå¢ï¼Securityä¸æä¸ä¸ªFilterå®ç°äºå¯¹tokenä¿¡æ¯ç转æ¢ï¼å°tokenå¼è½¬æ¢æäºè°ç¨è çç¨æ·ä¿¡æ¯ã该filterå°±æ¯ Oauth2AuthenticationProcessingFilter

ä¸ãæ¥çæºç

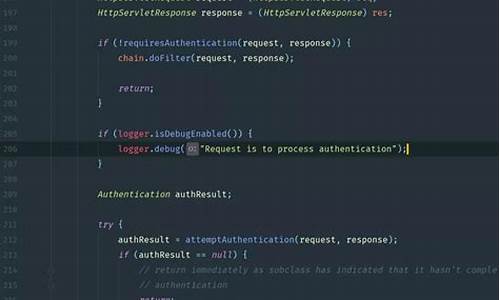

æ¥çOauth2AuthenticationProcessingFilterçdoFilteræ¹æ³

éè¿æ¥çOauth2AuthenticationProcessingFilterçdofilteræ¹æ³ï¼éç¹æ两ç¹

ï¼1ï¼å°requestä¸çtokenæååºæ¥å°è£ æAuthentication对象

ï¼2ï¼å°Authentication交ç»authenticationManagerè¿è¡é´æå¤ç

ä¸é¢æ们éç¹çä¸è¿ä¸¤å¤çå¤çã

äºãtokenå°Authentication对象转æ¢å®ç°

Authentication authentication = tokenExtractor.extract(request);

tokenExtractorå¨Oauth2AuthencationProcessingFilterä¸çé»è®¤å®ç°æ¯BearerTokenExtractorï¼æ们æ¥çBearerTokenExtractorçextract()æ¹æ³ã

ä¸ãAuthentication对象çé´æ

Authentication authResult = authenticationManager.authenticate(authentication);

æ¤å¤çauthenticationManagerçå®ç°ç±»æ¯Oauth2AuthenticationManagerï¼èä¸æ¯æ们ä¹åä¸ç´æå°çProvicerManagerãæ们çä¸Oauth2AuthenticationManagerä¸çauthenticate()æ¹æ³ã

RemoteTokenService ç loadAuthentication() æ¹æ³

ç¨æ·è®¤è¯è½¬æ¢ç±»

* æ¥å£å±æ³¨å ¥ç OAuth2Authentication对象ä¸ç principalå±æ§å³å¨è¯¥ç±»çextractAuthentication() æ¹æ³ä¸å®ç°çã

* securityé»è®¤ä½¿ç¨çæ¯ DefaultAccessTokenConverterç±»ä¸çextractAuthentication()æ¹æ³ä¸ä½¿ç¨ã

* éè¿ç»§æ¿UserAuthenticationConverter该类ï¼å®ç°å ¶ä¸çextractAuthentication()æ¹æ³æ¥æ»¡è¶³æ们èªå·±æé principalå±æ§çéæ±ã

* å¨ResourceConfigç±»ä¸ï¼ç»§ç»ä½¿ç¨DefaultAccessTokenConverter,ä½æ¯ç±»ä¸çUserAuthenticationConverteræ们éæ¢ææ们èªå·±çCustomUserAuthenticationConverterå®ç°ç±»ã

*

* æ们æé çprincipalå±æ§æ¯mapç±»ï¼éé¢å å«phoneåuserId两个å段ã

Spring Boot ä¹ Filter

Filteræ¯request/responseæ§è¡è¿æ»¤ä»»å¡ç对象ï¼èµæºå¯ä»¥æ¯ä¸ä¸ªservletæè éæèµæºãFilterå¨ doFilter æ¹æ³ä¸æ§è¡è¿æ»¤é»è¾ãæ¯ä¸ªFilteré½æä¸ä¸ªFilterConfig对象ï¼å¯ä»¥ä»FilterConfig对象è·ååå§ååæ°åServletContextå¼ç¨ãFilterå·¥ä½å¨å®¢æ·ç«¯åServletä¹é´ï¼å¯ä»¥å¯¹å®¢æ·ç«¯request以åæå¡å¨çresponseè¿è¡å¤çï¼åºäºæ¤Filterå¯ä»¥ç¨äºå®ç°ä»¥ä¸åè½ï¼

å®ä¹ä¸ä¸ªFilteréè¦ javax.servlet.Filter æ¥å£ï¼ Filter æå¦ä¸ä¸ä¸ªæ¹æ³ï¼

ä¸é¢å®ä¹ä¸ä¸ªç®åçFilterï¼å¨ init() æ¹æ³ä¸åå§åFilterçååï¼å¨ doFilter æ¹æ³ä¸ç®åçè®°å½Filter被è°ç¨ï¼ destroy() ç®åçè®°å½æ¹æ³è¢«è°ç¨ã

FirstFilterï¼

å¨å®æFilterçå建åï¼è¿éè¦å°Filter注åå°Web容å¨ï¼æ·»å å°Filter chainï¼æè½å¯¹request/responseè¿è¡è¿æ»¤ãå¨Spring Bootä¸æ³¨åFilteré常ç®åï¼ä¸é¢æ¯ä¸ä¸ªç®å注åFilterçæ ·ä¾ï¼

å¯å¨Spring Boot并è°ç¨ä¸ä¸ªæµè¯æ¥å£ï¼æµè¯æ¥å£å¯ä» è¿é è·åã

åºç¨çè¾åºå¦ä¸ï¼

ä»è¾åºä¸å¯ä»¥çåºFilterå®æäºåå§åï¼Filterçååæ¯âfirst filterâã

å¦æå®ä¹äºå¤ä¸ªFilterï¼å¹¶æærequest/responseå¯ä»¥æç §è®¾å®ç顺åºä¾æ¬¡ç»è¿å个Filterï¼ä¾å¦ï¼requestéè¦å ç»è¿é´æFilterï¼é´æéè¿ååè¿å ¥åæ°æ ¡éªFilterçï¼ï¼è¿ç§æ åµå¦ä½ä¿è¯Filterçæ§è¡é¡ºåºå¢ï¼å¨æ³¨åFilterçæ¶åå¯ä»¥ç»æ¯ä¸ªFilter设置ä¸ä¸ªæ°å表示çorderï¼å¼è¶å°Filterå¨chainä¸çä½ç½®è¶é åã为äºä¸¥éFilterçæ§è¡é¡ºåºï¼æ们å®ä¹ç¬¬äºä¸ªFilterï¼SecondFilterï¼æºç å¯ä» è¿é è·åãç¶åå°ä¸¤ä¸ªFilteræ·»å å°Web容å¨ä¸ï¼

å¯å¨Spring Boot并è°ç¨ä¸ä¸ªæµè¯æ¥å£ï¼æµè¯æ¥å£å¯ä» è¿é è·åã

åºç¨çè¾åºå¦ä¸ï¼

requestä¾æ¬¡ç»è¿first filter -> second filterï¼responseä¾æ¬¡ç»è¿second filter - > first filterï¼Filterçæ§è¡é¡ºåºæ»¡è¶³æ们çææã

éè¿ä¸é¢å¦ä¹ çç¥è¯ï¼æ们å®ç°ä¸ä¸ªé´æçFilterãå设客æ·ç«¯è®¿é®èµæºæ¶éè¦å¨è¯·æ±çheaderä¸æºå¸¦ä¸¤ä¸ªåæ°ï¼useråpasswordï¼çæç¯å¢æºå¸¦è´¦å·å¯ç æ¯ååå±é©çï¼åºè¯¥èèåºäºTokençé´æï¼ï¼å¦ææä¸ä¸ªåæ°æ²¡ææºå¸¦åè¿å客æ·ç«¯é误ç请æ±ï¼ Bad Requestï¼ï¼å¦æuseråpasswordä¸å¹é æç³»ç»ä¸åå¨ç¨æ·åè¿åæ æè®¿é® ï¼ Forbiddenï¼ã客æ·ç«¯æ¯æåä¸æ¬¡ï¼ç³»ç»é½ä¼è®°å½ç¨æ·ç访é®æ¬¡æ°ã

Filterçå®ç°å¦ä¸ï¼

è¿æ»¤æ¥éª¤ï¼

å®æ´çæºç å¯ä»¥ä» è¿é è·åã

JBoss反序列化漏洞(CVE--)

JBoss存在一个严重的反序列化漏洞(CVE--),该漏洞源于HttpInvoker组件的ReadOnlyAccessFilter过滤器中的doFilter方法,该方法未经安全检查直接处理客户端提交的序列化数据,可能导致恶意用户通过精心构造的数据执行任意代码。最新发现,JBossAS 6.x版本也受此漏洞影响,攻击者无需用户验证即可获得服务器控制权。为防止潜在风险,强烈推荐尽快将系统升级至JBossAS 7版本。

Java序列化和反序列化是Java编程中的常见操作,但若处理不当,会成为安全风险。漏洞具体表现为在HttpInvoker的源码中,doFilter函数对http中的数据直接调用readobject()进行反序列化操作。

漏洞利用分为两个步骤:首先,通过浏览器访问目标服务器的默认页面,然后访问特定的反序列化漏洞页面,服务器会尝试解析用户提交的POST内容进行反序列化操作。攻击者可以借助ysoserial工具生成恶意序列化数据,构造Payload,利用Runtime.getRuntime().exec()的特性执行Shell命令,如bash反弹至本地指定端口。

在利用过程中,需要注意对命令进行编码以避免被分割,同时可能利用${ IFS}字符进行绕过。实验中,通过CommonsCollections1库生成的POC文件发送至nc监听的端口,接收并执行反弹回来的Shell命令。然而,此类操作仅限于安全研究,切勿对未经授权的网站进行恶意操作。

为了系统安全,建议对受影响的系统进行紧急修复,可以通过访问官方提供的修复文档来进行升级和配置更改。