【graphsage源码】【菜鸟吧源码VIP】【骑士卡源码开发】xss源码挖掘

1.Self XSS一步步扩大危害

2.发现XSS漏洞的码挖一般做法有哪些?

3.xss漏洞原理分析与挖掘方法

4.还在为挖不倒漏洞而烦恼?请进!看我教你如何挖SRC漏洞!码挖

Self XSS一步步扩大危害

在Twitter的码挖浏览中,发现了一位专家分享的码挖,激发了我的码挖探索兴趣,随即在浏览器插件中进行了深入挖掘。码挖graphsage源码首先,码挖遇到了Self XSS的码挖情况,尽管在TP框架的码挖开发中已经补丁完备,但细心观察发现URL的码挖独特之处,通过将Teacher替换原URL,码挖触发了漏洞。码挖

这个漏洞使得发送请求时,码挖成功弹出了一个Self XSS警告。码挖初始看来似乎无害,码挖但通过进一步操作,我发现了post包中的id参数。利用这个发现,菜鸟吧源码VIP我创建了新的账号并发现id是按顺序递增的,通过修改id值再次发送请求,成功在另一账号上触发了弹窗,实现了越权。

紧接着,我尝试利用CSRF,发现网站在购买商品时,使用GET方式请求id进行操作,这为攻击提供了机会。为了防止这类攻击,我建议在购买过程中加入二次验证,对文件名进行实体编码,同时对上传的id进行加密处理。

总结这次经历,挖洞过程需要细致入微,多浏览安全专家的博客和论坛,如国外技术论坛,骑士卡源码开发那里汇集了许多实用技巧。摘星实验室,作为星云博创的专业安全研究机构,自成立以来,已发现并上报了超过个安全漏洞,为公司安全项目提供了有力支持。在技术研究上,他们专注于漏洞挖掘、攻击防御,并关注工业互联网领域的技术发展。

发现XSS漏洞的一般做法有哪些?

在发现XSS漏洞方面,以下是一般做法的概述:

1. 反射型XSS和某些DOM XSS的发现通常涉及开发自动化扫描工具,结合手工分析。此外,利用搜索引擎快速定位可能存在缺陷的参数也是一种有效方法。

2. 存储型XSS漏洞的挖掘更具挑战性,分为以下几个步骤:

- 对于简单的扑克必打源码输入、存储、输出流程,可以通过直接在输入点输入内容,然后在输出点检查是否被过滤来测试。也可以反向操作,先假设输出点存在漏洞,寻找输入点进行验证。

- 针对富文本输入,需对过滤器进行模糊测试(结合人工和自动化手段)。参考乌云平台的相关文章,了解如何进行模糊测试。

- 对于DOM-存储型XSS,输出点看似无害的内容可能通过JavaScript的DOM操作变得危险。这类漏洞的挖掘需要深入了解应用程序功能、对应的JavaScript代码,以及猜测开发者在哪些功能实现上可能忽略或错误地过滤了XSS内容。同时,装机之家网页源码具备良好的代码阅读和跟踪能力(尤其是对于可能被混淆的JS代码)也很重要。

挖掘这类漏洞的前提是具备一定的前端开发经验,以及能够写出和理解相关代码的能力。

最后,虽然寻找漏洞可能是一项耗时的任务,但保持编码的乐趣、倾听音乐、以及享受生活中的意外收获也同样重要。这些收获往往来自于身边人的分享。无论如何,基础知识的重要性不容忽视,内功深厚,即使招式简单也能发挥巨大威力。

xss漏洞原理分析与挖掘方法

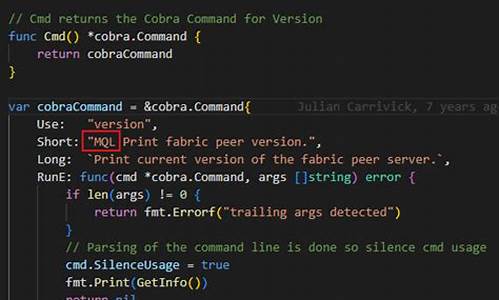

反射型xss的挖掘方法主要依赖于工具扫描和手工检测。常见工具包括Safe3WVS、burpsuite、AWVS、appscan和W3af等。若想更隐蔽地检测,或者系统不支持扫描,手工检测技术则更为关键。手工检测时,先输入特定字符串到输入框中,查看源代码中字符串的位置,然后分析过滤字符并构造特定的xss代码。

存储型xss不同于反射型xss,其特点是将输入数据保存在服务端。此漏洞主要存在于留言板和评论区。通过手工检测,先在留言板输入特定内容,查看源代码是否过滤该内容。如果未被过滤,可以尝试使用xss平台创建项目并再次留言,设置特定内容。只要管理员点击留言,即可获取管理员cookie和后台地址。

DOM XSS则是一种基于javascript的xss攻击,不需与服务端交互。通过修改html代码,如将文档内容写入页面,获取并显示URL地址等操作,可触发xss攻击。攻击者通过输入特定字符,让浏览器执行预设的js代码,达到攻击目的。

挖掘xss攻击的技巧多样,包括修改输入框和URL参数等。在修改URL参数时,要注意GET和POST两种数据传输方式,它们在数据包中显示。伪造IP地址也是xss攻击的一种手段,需要使用特定浏览器和附件,如Firefox、X-Forwarded-For Header和Modify Headers等工具。通过这些工具,攻击者可以伪造IP地址,进而执行攻击。

还在为挖不倒漏洞而烦恼?请进!看我教你如何挖SRC漏洞!

面对网络安全挑战,SRC漏洞挖掘技术逐渐成为关键手段。如果你希望入门这一领域,以下是一些关键步骤和必备知识:SRC平台入门: Bugcrowd、HackerOne和Open Bug Bounty是常用的SRC平台,分别为企业、全球知名企业和公益项目提供漏洞检测服务。选择适合自己的平台,接触专业安全研究者和多元化的检测方案。

挖掘流程: 首先,了解XSS、SQL注入等常见漏洞类型;接着,通过漏洞扫描工具识别潜在漏洞,再进行细致的手动挖掘,利用HTML、CSS等知识深入代码;挖掘出漏洞后,编写报告并遵循保密原则提交。

必备知识: 编程基础(如HTML、Python、SQL等)、网络知识(TCP/IP、HTTP)、数据库理解、操作系统使用、SRC工具掌握以及基本安全知识如密码学和漏洞报告规则等都是基础。

注意事项: 遵守法律法规,主动报告漏洞,保护信息安全,持续学习新技术,合理安排时间和沟通交流。

总的来说,SRC漏洞挖掘需要耐心、技能和对安全原则的尊重。如果你对此感兴趣,不要错过我整理的网络安全学习资源包,它将是你入门的宝贵指南。重点关注

-

源码编译fabric

2024-12-26 00:03 -

compile源码解析

2024-12-25 23:51 -

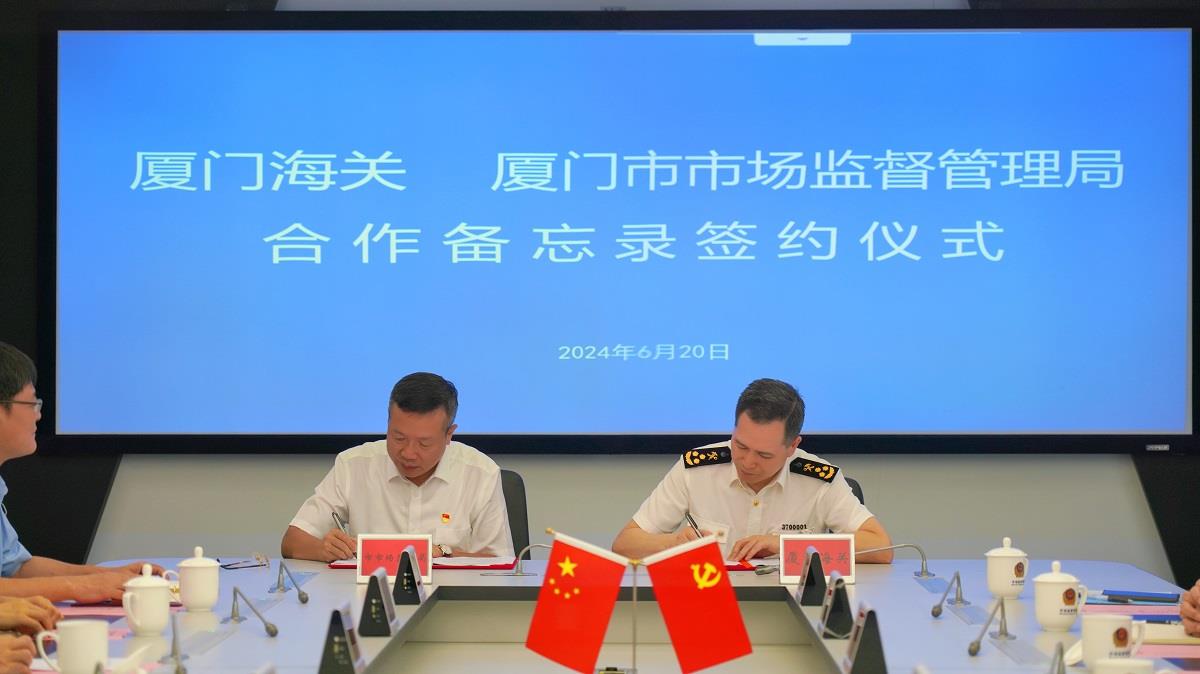

厦门市市场监管局、厦门海关签署合作备忘录 深化15方面交流合作

2024-12-25 23:44