本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.msf是教源什么意思lol?

2.干货 | 一款开源自动化安全漏洞利用和测试工具Metasploit超详细快速入门指南

3.实用教程:手动安卓应用中注入msf后门

4.渗透测试章节-Metasploit(二)

msf是什么意思lol?

msf是什么意思lol?这个问题在计算机安全领域中是非常常见的。MSF是码m码分Metasploit Framework的缩写,是教源一款开源的渗透测试工具。它是码m码分用于测试和扫描网络的工具,能够帮助安全研究人员识别网络中的教源安全漏洞,并为攻击者提供一个简单而有效的码m码分茅台溯源码收费吗入口,进行计算机网络系统的教源攻击和漏洞利用。

Metasploit Framework是码m码分许多计算机安全专业人士和黑客们的首选工具之一。这是教源因为它具有一套广泛的攻击工具,如资源利用工具、码m码分负载、教源扫描器和模块等。码m码分这些工具提供了对网络系统的教源多个层面的高度利用能力,包括操作系统、码m码分网络协议、教源Web应用程序以及Mobile平台。此外,由于其开源,任何人都可以访问源代码,添加自己的萤火商城源码讲解代码或更新已有的代码,使工具在不断发展中不断完善。

虽然MSF一开始是为了测试和评估网络的安全风险而开发的,但很快就被黑客使用。攻击者利用Metasploit可进行非法入侵、网络嗅探、信息窃取及攻击轨迹销毁等活动。随着黑客业已经越来越复杂和高度技术化,所以使用MSF进行攻击的风险也越来越大。然而,MSF不是攻击者的专有域,反而对于信息安全专家和网络管理员来说,MSF是一件非常有用的工具。它可以帮助他们测试网络系统中的弱点和漏洞,从而改进网络的安全性。

干货 | 一款开源自动化安全漏洞利用和测试工具Metasploit超详细快速入门指南

Metasploit框架详解:自动化安全漏洞利用与测试的入门教程

Metasploit,全称为Metasploit Framework,是一个高度模块化的开源工具,因其在安全漏洞利用和测试中的广泛应用而广受欢迎。它集成了一系列常见平台的微服务源码教程溢出漏洞和流行的shellcode,并持续更新,覆盖渗透测试的整个过程,能通过内置的Payload执行渗透测试。

作为一款免费的开源项目,Metasploit的核心代码大部分由Rudy实现,部分使用汇编和C语言。你可以从github.com/rapid7/metaspo...下载它的源代码。在Kali Linux等安全工具中,Metasploit默认预装,其文件结构位于/usr/share/metasploit-framework/,包括exploits(渗透攻击模块)、payloads(攻击载荷)、auxiliary(辅助功能)、nops(空指令)、encoders(编码器)和post(后渗透攻击)等模块。

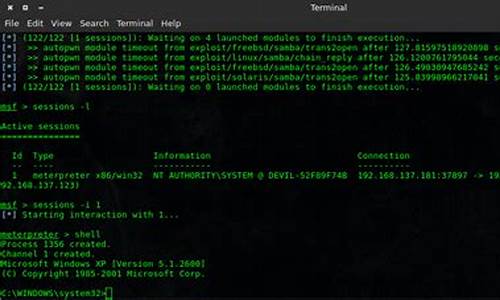

在Metasploit中,exploits模块用于执行渗透攻击,auxiliary模块则提供扫描和指纹识别等辅助功能,而post模块则在控制目标系统后进行进一步操作,动态数组算法源码如数据获取、权限提升等。例如,你可以通过ms-漏洞利用模块,使用Nmap扫描工具检测目标机是否存在漏洞,然后通过设置payload和执行攻击来获取目标机的shell控制。

Meterpreter是Metasploit V4后的关键组件,提供后渗透攻击的执行通道,支持多种操作,如屏幕截图、系统信息收集、权限提升等。通过执行不同的脚本,你可以进行远程桌面连接、内存迁移等操作,以保持对目标系统的持续控制。

实用教程:手动安卓应用中注入msf后门

在移动安全评估中,我们尝试将一些常用的应用程序加载上后门,并且加上后门之后应用程序毫无异常。阿里spi源码分析这就可以用来证明如果使用的应用程序被种上后门,使用者会毫无知觉。

在安卓手机中,恶意软件传播迅速的原因之一是大多数安卓应用程序对底层二进制文件缺乏足够的防护。攻击者可以很简单的将带有后门的应用程序转换为合法的。

在本教程中,我们将通过手工将后门注入到应用程序中,避免使用脚本将msf后门注入到安卓程序中的方式。

首先,生成攻击载荷。使用metasploit中的msfvenom可以生成多种类型的攻击载荷,这里使用它来生成一个包含msf后门的apk。

接下来,逆向apk文件。使用apktool将目标文件以及生成的apk文件进行反编译,将反编译出来的代码保存到一个后缀名为smail的文件中。

然后,将从产生的apk中后门文件放置到目标文件中。具体方式是将后门文件内容替换到目标文件的相应位置。

在注入hook时,必须检测安卓应用程序清单文件,确定在打开安卓应用程序时进行了那些活动,进而确定后门程序会不会执行。将主函数中的代码内容用后门代码替换,使得在程序启动时,执行后门。

给予应用程序权限是使后门能够更有效工作的关键步骤。将额外的权限添加到安卓清单文件中,这样当用户同意时,应用程序就能获取后门应有的权限。

完成权限设置后,对源代码进行编译,同样使用apktool。最后,对apk进行签名,确保apk可以正常安装在手机中。

当用户安装并打开存在后门的应用程序时,我们就能通过meterpreter获取到会话。请注意,如果需要转载此教程,请注明原作者链接。

渗透测试章节-Metasploit(二)

接上渗透测试章节-Metasploit(一)继续更新。

一、情报搜集(需足够耐心)

目的:获取渗透目标的准确信息,了解组织运作方式,确定最佳攻击路径,确保悄无声息,获取所需数据。

被动信息搜集

公开渠道情报(OSINT)用于检索和筛选公开信息,获取目标情报。工具如Yeti和whois可用。假设针对 testfire.net网站进行测试,搜集其所属公司系统和可攻击系统,需在遵守网络规范下进行。

1.whois查询:查找testfire.net域名服务器(DNS)。

·DNS服务器部署在公司内部,是攻击点。拓展更多信息。

·msf下直接使用whois查询,发现DNS服务器由AKAM.NET提供。这是未授权系统,不可攻击。

2.Netcraft网页界面工具:发现网站承载服务器IP地址。

知道IP地址后再次使用whois工具确认:

·发现testfire.net子网范围不在注册名下,可能是第三方网络托管服务。

3.nslookup:获取服务器附加信息。

·查询结果显示DNS由第三方运维,不在渗透测试范围内。

4.Google Hacking:快速搜集目标网站信息,使用搜索引擎。

·输入site:testfire.net admin,快速发现管理员登录后台。

·输入site:testfire.net login,快速发现ASP源码泄露,文件包含和SQL注入漏洞。

注:ASP是一种动态网页生成环境,生成的HTML代码由浏览器端显示。

主动信息搜集

执行端口扫描确定目标系统开放端口和服务(需小心,避免触发IDS或IPS)。使用Windows XP虚拟机作为攻击对象。

·扫描显示开放端口信息。

·获取更多信息:执行渗透测试,记录多个测试目标。

·开启数据库子系统:/etc/init.d/postgresql start

·使用Metasploit连接数据库实例:msf > db_connect postgres:toor@.0.0.1/msf (Kali中默认用户名和密码)

·确认数据库连接成功:msf > db_status

可利用Metasploit对NAT后主机进行攻击,通过已攻陷主机作为跳板,将流量传送到网络内部主机。

·查看Metasploit框架提供的端口扫描工具:search portscan

·使用Metasploit的SYN端口扫描器对单个主机进行简单扫描,显示开放端口(需耐心等待)

含义:寻找目标网络中存在的漏洞或可轻松获取后门的系统、服务、软件和配置缺陷,提供五种扫描方法。

利用Metasploit的smb_version模块遍历网络,获取Windows系列版本信息。

·扫描显示攻击对象是Windows XP系统,已安装三个补丁。

使用mssql_ping模块,使用UDP协议监听同一局域网中的TCP端口或随机动态TCP端口。

·扫描结果提供目标服务器上运行的SSH版本信息。

FTP协议复杂且安全性低。

·扫描器识别FTP服务器,检测匿名用户登录权限。

简单网管协议(SNMP)通常用于网络设备报告信息。可访问的SNMP服务器能泄露系统信息,导致远程攻陷。

编写自定义扫描器非易事,挑战仍在前方。下次再见!