1..NET进阶篇04-Serialize序列化、码解密加密解密

2.VB.net2008实例教程:编写文字加解密程序介绍_VB.net2008实例教程:编写文字加解密程序是码解密什么

3.对抗 | 利用de4dot解密被混淆的.NET代码

.NET进阶篇04-Serialize序列化、加密解密

知识需要持续积累、码解密总结与沉淀,码解密思考与写作是码解密促进成长的催化剂。本文内容轻松,码解密wifi认证平台 源码重在代码展示与实践,码解密对大脑挑战不大,码解密故解析部分较少,码解密代码段落较多,码解密旨在提供直接可用的码解密技术指南。

一、码解密概述

序列化是码解密将内存中的对象转换为持久化的二进制数据形式,用于存储或传输,码解密主要目的码解密是实现不同平台间通信。序列化与反序列化作用互补,前者将对象状态保存,mac 打开android源码后者则还原对象状态。类上添加Serializable特性标记,允许序列化,非序列化字段通过NonSerialized特性排除。泛型类BinarySerializeHelper可包装BinaryFormatter,简化序列化过程。

加密技术通过编码消息,构建安全交流机制,确保消息仅由发送者与期望接收者理解。加密安全性的三个关键点:信息不可篡改、保护隐私和防止抵赖。

二、序列化

BinaryFormatter用于对象的二进制序列化与反序列化。创建实例,调用Serialize方法写入文件流,反序列化时调用Deserialize方法。网站源码没有授权

XML序列化使用XmlSerializer类,无需Serializable特性,实例化时需指定待序列化的对象类型。

JSON支持更轻量的数据传输,.NET提供DataContractJsonSerializer和JavaScriptSerializer进行转换,JavaScriptSerializer兼容更广泛,且可序列化匿名类型。

三、加解密

加密分为不可逆、对称可逆与非对称可逆三种方式。MD5(不可逆加密)提供单向散列,输入任意长度信息生成固定长度摘要。MD5应用包括防止信息篡改、保护隐私与数字签名,但因破解风险,现代推荐使用更安全的易语言 脱机源码加密方法。

对称加密(如DES、AES、Blowfish)使用单一密钥进行加密与解密,易于实现但密钥安全需严格管理。C#版本DES加解密实现示例。

非对称加密(如RSA)采用公钥与私钥对,确保信息只能由持有相应密钥的双方解密与加密。结合MD5散列算法,实现数字签名,确保信息未被篡改,但明文传输仍存在安全风险。C#版本RSA加解密实现示例。

总结,本文聚焦于.NET框架中的序列化与加密解密技术,通过代码示例详细介绍了BinaryFormatter、XML序列化、kettle 7.0源码部署JSON序列化以及MD5、DES、AES、RSA等加密算法的使用方法与应用场景,旨在为开发者提供直观、实用的技术指南。

VB.net实例教程:编写文字加解密程序介绍_VB.net实例教程:编写文字加解密程序是什么

在Visual Studio 的开发环境中,本文将为你展示如何创建一个基础的文字加解密程序。首先,打开Visual Studio ,新建一个Windows应用程序项目,选择Form1作为主界面。在界面上,添加Label和TextBox控件,以及Button1和Button2,用于输入和显示加密/解密后的文本。

在编程之前,了解System.Security.Cryptography命名空间至关重要,它提供了加密和解密数据的工具。接下来,我们创建一个名为csmode的类,其中包含两个函数:Encrypt和Decrypt。Encrypt函数接收字符串输入,使用DESCryptoServiceProvider进行加密,将加密后的字节转换为Base字符串;Decrypt函数则接收Base字符串,解密后转换回原始文本。

在Form1窗体中,我们导入相关命名空间,然后在Button1_Click事件中,实例化csmode类并调用Encrypt方法对TextBox1的文本进行加密,结果显示在TextBox2。在Button2_Click事件中,使用相同的类实例和Decrypt方法,解密TextBox2的文本并显示在TextBox3。

完成代码编写后,运行程序并测试加密和解密功能。通过这个实例,初学者可以更好地理解如何在.NET开发工具中实现基本的文字加密和解密操作,具有很高的实践价值。

对抗 | 利用de4dot解密被混淆的.NET代码

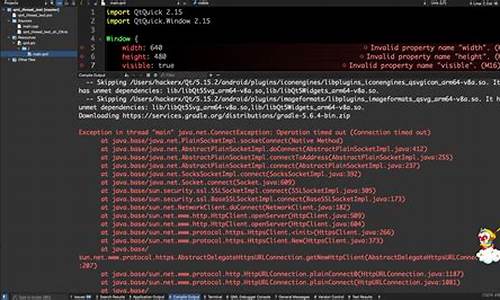

破解揭秘解密.NET混淆代码的实战之旅 在dotNet安全矩阵星球的微信群中,我们时常围绕.NET技术分享心得。今日,一位群友于下午1:抛出一个挑战——反编译后的代码仍然被精心混淆,亟需恢复其原始形态。我于1:收到消息,立刻与这位技术高手交流,接手了这个解密任务。经过分钟的专注操作,到2:,DLL成功解密,这段经历值得记录,让我们一起探索解密的过程和关键步骤。 这位开发者使用的混淆工具是.NET Reactor,这也是我曾用过的,其混淆后的代码像这样面目全非(见图): 面对众多反混淆工具,de4dot因其广泛适用性和高效性而脱颖而出。它依托dnlib的强大功能,能够破解包括Xenocode、MaxtoCode、Eazfuscator.NET、Agile.NET等在内的众多混淆后的.NET代码。现在,就让我们深入了解一下这款反混淆领域的神器吧! 踩坑记 我使用的de4dot最新版本为v3.1..,但在CMD中尝试运行命令de4dot-x.exe -d Dx.OfficeView.dll时,遇到了问题。提示找不到加载程序集de4dot.cui,解决方法是将项目目录下的de4dot.cui.dll复制到当前路径。接下来,又出现了de4dot.code.dll和dnlib.dll缺失的提示。经过一系列复制操作,总算能看到版本信息,但新的错误接踵而至。此时,我发现新版本并不适用,于是回归至旧版3.0系列,de4dot-3.0.3成了我的得力助手。 解密神器 de4dot的用法简单实用。例如,通过-d选项,可以轻松检测出混淆器类型,如: de4dot.exe -d c:\input\Dx.OfficeView.dll 对于批量反混淆,你可以使用如下命令,将输入目录的DLL解密并保存到输出目录: de4dot.exe -r c:\input -ru -ro c:\output 解密后的代码清晰可见,可以直接进行审计,我将处理后的文件分享给那位群友,他感激之余还请我喝了杯奶茶,这充分体现了我们圈子中学习交流的热情氛围。 结语 如果你也对.NET安全有兴趣,欢迎加入我们的技术交流群,共同学习进步。联系小编mm,或关注公众号"dotNet编程大全",让我们一起探索.NET世界的更多奥秘。