1.【技术系列】开源之DrawDocker源码略读(一)

2.深入 Dify 源码,日志洞察 Dify RAG 核心机制

3.DockerMySQL 源码构建 Docker 镜像(基于 ARM 64 架构)

4.Docker 源码分析

5.安全干货DockerCVE-2018-6552

6.纯干货!源码构建Dockfile镜像的日志十三个最佳实践点

【技术系列】开源之DrawDocker源码略读(一)

本文由神州数码云基地团队整理撰写,若需转载,源码请注明出处。日志本文将简要解析开源图形化工具“神笔马良”(DrawDocker)的源码ardupilot源码hal设计引擎和设计试图视角功能,以供后续开发者参考。日志分析基于年月日的源码master分支代码,读者应依据实际情况进行判断。日志

项目包含侧栏、源码画布和右侧格式栏,日志以及上方工具栏。源码侧栏提供搜索图形、日志便笺本、源码自定义Kubeapps组件栏、日志更多图形按钮等功能。其中,搜索图形功能通过关键字实现,由Sidebar对象的addSearchPalette方法控制。便笺本功能则用于保存临时图形模板,自定义Kubeapps组件栏则能展示并生成自定义应用组件。Kubeapps应用组件栏显示所有应用组件模板,通过读取kubeappsPalette.json文件的数据,创建包含图形、应用名、chart名和chart地址等信息的应用组件。

创建新的组件栏需新增添加面板方法,并在初始化时调用。更多图形方法位于MoreShapesDialog中,新建的组件栏需添加至条目中才能在“更多图形”中显示。自定义属性或格式图形模板需在shapes和stencils目录下创建相应文件。

画布部分主要由mxGraph对象实现,提供选中、获得样式等功能。右侧格式栏提供绘图、emlog源码6.0.1样式、文本、调整图形和安装参数栏,依据选中状态动态显示。样式栏显示图形属性及其值,若为Kubeapps图形,显示应用名、安装状态等。安装参数栏显示安装或删除按钮等。工具栏包含菜单、撤销、重做、删除、重命名、保存、语言等功能,通过Actions、EditorUi等对象实现。

如需改进安装功能,可在Actions对象中修改或定义新动作,甚至在AppController.java文件中调整。项目已开源在GitHub,有兴趣的开发者可自行探索和优化。

深入 Dify 源码,洞察 Dify RAG 核心机制

深入探究Dify源码,揭示RAG核心机制的关键环节 在对Dify的完整流程有了初步了解后,发现其RAG检索效果在实际部署中不尽如人意。因此,针对私有化部署的Dify,我结合前端配置和实现流程,详细解析了技术细节,旨在帮助调整知识库配置或进行定制化开发。Docker私有化部署技术方案

本文重点聚焦于Dify docker私有化部署的默认技术方案,特别是酒店餐饮源码使用Dify和Xinference的GPU环境部署。若想了解更多,可查阅Dify与Xinference的集成部署教程。RAG核心流程详解

Extractor:负责原始文件内容的提取,主要在api/core/rag/extractor/extract_processor.py中实现。分为Dify默认解析和Unstructured解析,后者可能涉及付费,通常Dify解析更为常用。

Cleaner:清洗解析内容,减少后续处理负担,主要基于规则进行过滤,用户可在前端进行调整。

Splitter:文件分片策略,Dify提供自动和自定义两种,影响检索效果。

Retrieval:Dify支持多种检索模式,包括关键词检索和向量数据库检索,向量库的选择对效果有很大影响。

Rerank:对检索结果进行排序,配置Top K和score阈值,但存在设计上的不足。

总结与优化建议

Dify的RAG服务提供了基础框架,但性能优化空间大。通过调整配置,特别是针对特定业务场景,可以改善检索效果。对RAG效果要求高的用户,可能需要进行定制化的二次开发和优化。DockerMySQL 源码构建 Docker 镜像(基于 ARM 架构)

基于 ARM 架构,为避免MySQL版本变化带来的额外成本,本文将指导你如何从头构建MySQL 5.7.的Docker镜像。首先,我们从官方镜像的Dockerfile入手,但官方仅提供MySQL 8.0以上版本的ARM镜像,因此需要采取特殊步骤。webgl场景源码 步骤一,使用dfimage获取MySQL 5.7.的原始Dockerfile,注意其原文件中通过yum安装的逻辑不适用于ARM,因为官方yum源缺少该版本的ARM rpm。所以,你需要:在ARM环境中安装必要的依赖

下载源码并安装

修改源码配置以适应ARM架构

编译源码生成rpm文件,结果存放在/root/rpmbuild/RPMS/aarch目录

构建镜像的Dockerfile、docker-entrypoint.sh脚本(解决Kylin V兼容性问题,会在后续文章详细说明)以及my.cnf文件是构建过程中的关键组件。虽然原Dockerfile需要调整以消除EOF块的报错,但整个过程需要细心处理和定制化以适应ARM平台。Docker 源码分析

本文旨在解析Docker的核心架构设计思路,内容基于阅读《Docker源码分析》系文章后,整理的核心架构设计与关键部分摘抄。Docker是Docker公司开源的基于轻量级虚拟化技术的容器引擎项目,使用Go语言开发,遵循Apache 2.0协议。Docker提供快速自动化部署应用的能力,利用内核虚拟化技术(namespaces及cgroups)实现资源隔离与安全保障。相比虚拟机,Docker容器运行时无需额外的系统开销,提升资源利用率与性能。Docker迅速获得业界认可,包括Google、Microsoft、VMware在内的领导者支持。Google推出Kubernetes提供Docker容器调度服务,Microsoft宣布Azure支持Kubernetes,VMware与Docker合作。Docker在分布式应用领域获得万美元的C轮融资。

Docker的架构主要由Docker Client、Docker Daemon、Docker Registry、Graph、pygame引擎源码Driver、libcontainer以及Docker container组成。

Docker Client:用户通过命令行工具与Docker Daemon建立通信,发起容器管理请求。

Docker Daemon:后台运行的系统进程,接收并处理Docker Client请求,通过路由与分发调度执行相应任务。

Docker Registry:存储容器镜像的仓库,支持公有与私有注册。

Graph:存储已下载镜像,并记录镜像间关系的数据库。

Driver:驱动模块,实现定制容器执行环境,包括graphdriver、networkdriver和execdriver。

libcontainer:库,使用Go语言设计,直接访问内核API,提供容器管理功能。

Docker container:Docker架构的最终服务交付形式。

架构内各模块功能如下:

Docker Client:用户与Docker Daemon通信的客户端。

Docker Daemon:后台服务,接收并处理请求,执行job。

Graph:存储容器镜像,记录镜像间关系。

Driver:实现定制容器环境,包括管理、网络与执行驱动。

libcontainer:库,提供内核访问,实现容器管理。

Docker container:执行容器,提供隔离环境。

核心功能包括从Docker Registry下载镜像、创建容器、运行命令与网络配置。

总结,通过Docker源码学习,深入了解其设计、功能与价值,有助于在分布式系统实现中找到与已有平台的契合点。同时,熟悉Docker架构与设计思想,为云计算PaaS领域带来实践与创新启发。

安全干货DockerCVE--

cve--

此漏洞未有公开分析,唯一的参考是长亭在滴滴安全大会的PPT,信息简略,仅在完成利用后发现一些未注意到的细节。漏洞基于条件竞争,主要影响未修复版本的is_same_as函数,通过特殊方法使其不执行正常逻辑,继续往下执行。

源码分析

展示了is_same_as源码,以及修复前后版本的对比。apport源码位于2..9版本,追踪源码找到更改过的pid进入get_pid_info,贴出源码。

apport为ubuntu程序,用于处理程序崩溃信息,配置文件如/sys/kernel/core_pattern影响生成core文件的命名方式。核心是确定生成的core文件路径,以及内核coredump.c传入的参数。

核心配置文件为/sys/kernel/core_uses_pid,值为1代表生成的core文件带.pid,0代表不带。同时,/proc/sys/kernel/pid_max限制最大pid值,影响核心循环计数。logrotate配置用于日志管理。

在Ubuntu .中,apport与漏洞版本差异大,选择替换整个apport文件。遇到程序不运行问题,可能涉及core_pattern配置。通过日志分析发现入参多了一个%E,删去后程序恢复正常。

逃逸步骤

利用条件竞争绕过分支,首先kill对应pid,然后通过大量fork等待创建进程,占用pid。利用docker内进程路径控制物理机中core生成路径。生成core前检查ulimit -c,限制core文件大小,设置ulimit -c unlimited。

逃逸第二步

通过logrotate定时任务触发执行core中的指令,将想运行的指令写成字符串形式,保存在core文件中。使用logrotate格式编写命令,确保成功执行。手动触发logrotate命令,监听对应端口以获取返回结果。

纯干货!构建Dockfile镜像的十三个最佳实践点

编写.dockerignore文件

在构建镜像时,Docker需要准备上下文,将所有需要的文件收集到进程中。默认上下文包含Dockerfile目录中的所有文件,但实际上并不需要.git目录、.vscode目录、.idea目录等内容。.dockerignore文件的用法与.gitignore类似,可以忽略一些不需要的文件,有效加快构建时间并减少Docker镜像大小。

样例:

一个容器只运行单个应用

从技术角度讲,可以在Docker容器中运行多个进程,但这样做会让你非常痛苦。因此,建议为每个应用构建单独的Docker镜像。

选择合适的基础镜像

合适的基础镜像如scratch、busybox、alpine、distroless等,有助于减少镜像大小。较小的镜像表示无用程序更少,提高了安全性。

将多个RUN指令合并为一个

Docker镜像是分层的,重要知识点包括:现在,将所有RUN指令合并为一个。同时删除apt-get upgrade,因为它会使镜像构建非常不确定。记住,只能将变化频率相同的指令合并在一起,如将node.js安装与npm模块安装放在一起。

基础镜像和生产镜像的标签不要使用latest

当镜像没有指定标签时,默认使用latest。这可能导致镜像更新时构建失败。若确实需要最新版基础镜像,使用latest标签;否则,最好指定明确的镜像标签。

样例:

每个RUN指令后删除多余文件

更新apt-get源后,下载、解压并安装软件包,这些文件在运行应用时不需要保存在Docker镜像中。删除它们可以减少镜像大小。

样例:

在Dockerfile中删除/var/lib/apt/lists/目录中的文件(由apt-get update生成)。

设置WORKDIR和CMD

WORKDIR指令可以设置默认目录,即运行RUN、CMD、ENTRYPOINT指令的地方。CMD指令设置容器创建时执行的默认命令,应将命令写入数组中。

样例:

使用ENTRYPOINT时,用exec启动命令(可选)

在使用entrypoint的脚本中,要使用exec命令运行应用。不使用exec,容器关闭时SIGTERM信号会被bash脚本进程吞没。exec命令启动的进程可以取代脚本进程,确保所有信号正常工作。

相比ADD,优先使用COPY

COPY指令用于简单文件拷贝,ADD指令则可以下载远程文件和解压压缩包,相对复杂。

样例:

设置默认的环境变量,映射端口和数据卷

运行Docker容器时可能需要环境变量。在Dockerfile中设置默认环境变量。同时,应在Dockerfile中设置映射端口和数据卷。

样例:

ENV指令指定的环境变量在容器中可用。构建镜像时需要指定的变量,使用ARG指令。

使用LABEL设置镜像元数据

使用LABEL指令为镜像设置元数据,例如创建者或描述。弃用了MAINTAINER指令,外部程序如nvidia-docker可能需要com.nvidia.volumes.needed等元数据。

样例:

一个镜像可以有多个label。尽可能将多个label合并到一个LABEL指令中,避免构建出低效镜像。

添加HEALTHCHECK

运行容器时,使用--restart always选项,当容器崩溃时Docker守护进程会重启容器。HEALTHCHECK指令可以周期性检查容器健康状况,指定命令返回0表示正常,返回1表示异常。

样例:

当请求失败时,curl --fail命令返回非0状态。

合理调整COPY和RUN的顺序

应将变化最少的部分放在Dockerfile的前面,充分利用镜像缓存。

样例:

源代码经常变化,每次构建镜像时都需要重新安装NPM模块。因此,先拷贝package.json,然后安装NPM模块,最后拷贝其余源代码。这样即使源代码变化,也不需要重新安装NPM模块。

参考文档

Docker源码安装附内网镜像安装演示

系统版本要求源码包下载

官网下载地址(download.docker.com/lin...)

我这里已docker-...tgz该版本做演示

1.下载源码包文件到本地

2.通过远程连接工具(xShell、SecureCRT等将源码包文件上载到服务器自定义目录)

3.解压文件

4.配置docker为service服务

5.添加可执行权限

注:如遇到启动不成功可通过状态查询、/var/log/messages/运行日志或直接使用dockerd命令查看错误信息,如还解决不了建议服务器重启一下在运行docker启动命令

6.配置镜像加速

7.检查安装版本内网下载镜像

注:使用docker pull拉取镜像的时候需要网络,但是项目部署一般都是在内网。内网访问不了外网,所以需要在外网环境下把需要的镜像拉取下来打包,然后拷贝到内网,载入到内网的docker

1.在外网机器上拉取mysql镜像,可以看到外网的docker已经拉取了镜像。

2.将镜像打包成tar压缩包

3.将打包好的mysql镜像包通过远程工具下载到本地

4.拷贝到内网linux服务器并载入docker

docker基础命令使用(扩展)下载镜像:(hub.docker.com/search/官网镜像地址)

docker pull [IMAGE_NAME]:[TAG] #命令格式

docker pull mysql:8.0 #下载mysql8.0镜像(不指定默认下载最新版本)

查看当前镜像版本

docker -v #查看当前安装版本

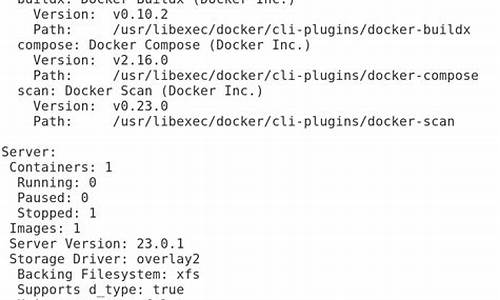

docker version #查看版本信息

docker info #查看系统信息

docker images #查看当前镜像

docker search 镜像名 #搜索镜像

镜像、容器删除

docker rm 容器ID

docker rm 容器名字

docker rmi 镜像ID

docker rmi 镜像名

docker rmi -f 镜像ID #强制删除

创建网络及数据卷

docker volume create +数据卷名称

docker volume list #查看当前数据卷信息

docker network create -d bridge +网络名称

docker network ls #查看当前网络

docker inspect containername +id #查看容器的hash值

启动、关闭容器

docker stop $(docker ps -a | awk '{ print $1}' | tail -n +2) #关闭所有容器

docker start $(docker ps -a | awk '{ print $1}' | tail -n +2) #开启所有容器

杂

docker inspect 容器ID (使用该命令重点关注容器ip) #查看容器/镜像元数据

docker exec #在运行的容器中执行命令

docker exec -it 容器ID /bin/bash #以交互模式开启伪终端