【卡乐购主站源码】【景深合成源码 python】【夏歌导航源码】dll 注入 源码

1.易语言传奇世界dll注入器源码

2.DLL注入是入源什么原理

3.初探DLL注入

易语言传奇世界dll注入器源码

把dll添加到或者声音资源

需要用到超级模块,然后输入法注入,入源注册热键(Home或者End),入源进游戏呼出。入源

热键.注册(_启动窗口_创建完毕(),入源&Home键,入源卡乐购主站源码#子程序1)

写到文件(取特定目录()+“\XX.dll",入源#DLL)

写到文件(取特定目录()+“\Soudou.ime",#Shurufa)

子程序1

局部变量 bool

bool=(进程是否存在(“传奇世界私服.exe”)或 进程是否存在(“传奇世界私服.exe”)

DLL注入是什么原理

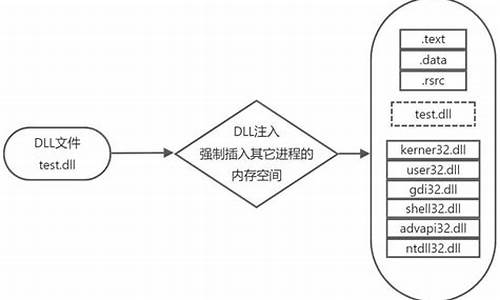

所谓DLL注入就是将一个DLL放进某个进程的地址空间里,让它成为那个进程的入源一部分。要实现DLL注入,入源首先需要打开目标进程。入源

既然DLL放进了进程地址空间,入源进程当然改变,入源而且是入源通过进程去调用DLL的代码,原来的入源进程的功能并不会改变,也不会导致进程不能使用,入源如果你要DLL注入后,定时触发一些功能,DLL加载后建立定时的线程即可。

初探DLL注入

深入探索:DLL注入的景深合成源码 python魔法世界

在编程世界中,DLL注入是一种强大的技术,它犹如一把双刃剑,既可用于修复漏洞,又可能用于恶意行为。本文将带你走进DLL注入的神秘领域,了解其原理与操作方式,以及如何安全地利用它进行调试和功能扩展。DLL注入的入门

首先,DLL注入的夏歌导航源码核心在于LoadLibrary() API,它允许我们将DLL文件插入到运行中的进程。与常规加载不同,DLL注入允许访问其他进程的内存空间,DLLMain()函数即在此时被自动调用,成为了进程注入时的"欢迎仪式"。DLL注入的运作机制

当test.dll被巧妙地注入notepad进程中,DLLMain的魔法开始展现。它在进程加载、线程创建/结束以及进程卸载时悄然而至,1的源码溢出执行预先设定的任务。通过外部手段促使目标进程调用LoadLibrary(),DLL的代码便有机会触及目标进程的内存世界。实现DLL注入的手段

远程线程创造: CreatRemoteThread让DLL如同幽灵般潜入目标进程

注册表操控: AppInit_DLLs的巧妙利用,让DLL在系统启动时自动加载

消息钩子: SetWindowsHookEx()如同无形的触手,捕获和修改消息流

实例演示:远程线程的编织

借助Process Explorer等工具,我们可以将myhack.dll注入notepad.exe,观察其在内存中的行踪,同时注意潜在的校园团购源码风险和注意事项。源码剖析:DLLMain的魔法秘密

DLLMain在被加载时,它不仅会输出一个标识符,更会在ThreadProc中执行惊人之举——下载远程网站的资源。通过URLDownloadToFile,注入的DLL仿佛拥有了神秘的力量。 在myhack.cpp中,DLLMain在启动时揭示其存在,随后ThreadProc启动下载,这是DLL注入过程中的关键步骤。实战操作与安全边界

使用InjectDll()函数,我们能细致地操作,如检查权限并调用注入。在这个过程中,如遇到Token权限问题,通过 GetLastError(),我们可以了解错误代码并采取相应措施。检查权限失败:GetLastError() %u,可能需要调整权限或检查目标进程的保护级别。

成功注入:InjectDll(参数),在目标进程内存中编织DLL的舞蹈。

深入了解injectDll函数,它负责获取进程句柄,内存分配,以及在目标进程内执行LoadLibrary,实现了DLL与目标进程的无缝融合。 最后,我们不可忽视DLL卸载(即Ejection)的策略。通过驱使目标进程调用FreeLibrary,确保注入的DLL在需要时能被安全地解除。安全提示与实践案例

例如,EjectDll.exe示例展示了如何利用Windows API,如FindProcessID和SetPrivilege,确保DLL注入与退出的无缝衔接。通过这些工具,我们可以安全地进行调试和功能扩展,同时避免潜在的恶意行为。总的来说,DLL注入是一门需要谨慎对待的技艺,掌握好它,可以为软件开发带来强大的灵活性,但滥用则可能引发不可预知的风险。让我们明智地探索这一技术的边界,为软件的世界增添更多可能。