1.SonarQube+jenkins+maven平台搭建

2.SonarQube8.3中的Maven项目的测试覆盖率报告

3.源代码审计工具之:SonarQube

4.问题发现早,处理代价小|测试左移——静态代码扫描SonarQube

5.Sonarqube代码质量管理工具搭建

6.以源代码质量管理平台SonarQube为例,聊聊应用安全服务解决方案

SonarQube+jenkins+maven平台搭建

本文主要介绍如何在SonarQube、Jenkins和Maven的组合中搭建平台,以进行代码质量管理。

首先,visual box源码需要配置JDK和Maven。在Jenkins的全局工具配置中,查找并添加JDK安装路径,例如/usr/local/java/jdk1.8.0./bin/java。然后,在Maven安装路径中添加类似/var/tmp/maven/apache-maven-3.5.4/bin/mvn的指令。

接着,进行SonarQube的环境配置。在系统管理中找到并安装SonarQube servers插件,再安装Jacoco插件。配置SonarQube服务器时,注意选择Secret text类型,将Secret和ID填写为Sonar首次登录时提供的token。

然后,在Jenkins中创建一个新的job,输入项目名称,并选择构建一个自由风格的软件项目。在丢弃旧的构建设置中,设置节点、源码管理、构建前删除workspace,并勾选“准备SonarQube Scanner环境”。

在Maven构建过程中,执行如下命令:mvn org.jacoco:jacoco-maven-plugin:prepare-agent clean install -Dmaven.test.skip=true $SONAR_MAVEN_GOAL -Dsonar.host.url=$SONAR_HOST_URL -Dsonar.login=$SONAR_AUTH_TOKEN。此命令用于设置SonarQube参数,如项目键、名称、版本、语言、编码以及源代码和二进制文件路径。

最后,可以查看报告以评估代码质量。报告参考文档可在此处获取:docs.sonarqube.org/disp...

SonarQube8.3中的Maven项目的测试覆盖率报告

从SonarQube 6.2版本开始,测试报告整合为一份全面的报告,因此在Maven项目中,如果单元测试(由Maven Surefire插件执行)与集成测试(由Maven Failsafe插件执行)分开进行,如何配置JaCoCo Maven插件以生成涵盖这两种测试类型的报告?本文将指导你如何配置Maven项目结构、测试运行、测试报告生成以及在SonarQube中可视化测试报告。nacos源码下载

首先,查看Maven项目的默认结构,通常包含生产源代码目录(src/main/java)和测试源代码目录(src/test/java)。为了将单元测试和集成测试分开,可添加一个名为src/it/java的新目录,并分别将它们放置于src/test/java和src/it/java中。

对于单元测试运行,Maven默认配置已包含在构建生命周期的测试阶段中。集成测试运行需手动完成,可通过Maven插件实现。确保在POM文件中配置BuildHelperMaven插件以将src/it/java目录添加到测试类路径中。同时,设置Maven安全插件的目标集成测试,自动绑定到集成测试阶段,以防集成测试失败导致构建取消。

使用JaCoCo Maven插件生成测试报告,它能为单元测试和集成测试生成合并报告。为此,需要配置两个代理并在测试运行期间生成报告。在POM文件中添加JaCoCo的目标prepare-agent和prepare-agent-integration,同时确保创建报告以供SonarQube读取。添加目标报告和报告集成到POM中,以便SonarQube识别报告位置。

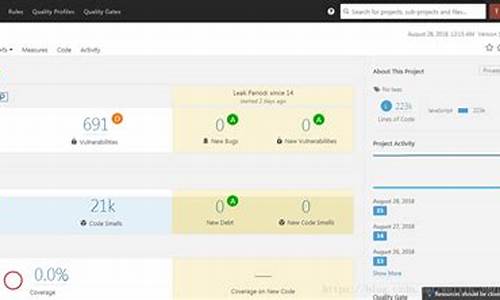

在完成构建后,运行SonarMaven3插件(命令mvn sonar:sonar),告知Sonar Maven插件报告位置。在SonarQube仪表板中打开项目时,可查看总体测试覆盖率报告。

本文旨在为Maven项目在SonarQube中生成并可视化测试覆盖率报告提供详细指导,包括项目结构调整、测试运行配置、报告生成及SonarQube中报告的可视化。

源代码审计工具之:SonarQube

SonarQube是一个开源的代码分析平台,用于持续分析和评估项目源代码的质量。它能检测出项目中的重复代码、潜在bug、代码规范和安全性漏洞等问题,并通过web UI展示结果。

1. Sonar简介

1.1 SonarQube是什么?

1. 代码质量和安全扫描和分析平台。

2. 多维度分析代码:代码量、安全隐患、编写规范隐患、重复度、复杂度、啤酒溯源码代码增量、测试覆盖率等。

3. 支持+编程语言的代码扫描和分析,包括Java、Python、C#、JavaScript、Go、C++等。

4. 涵盖了编程语言的静态扫描规则:代码编写规范和安全规范。

5. 能够与代码编辑器、CI/CD平台完美集成。

6. 能够与SCM集成,可以直接在平台上看到代码问题是由哪位开发人员提交。

7. 帮助程序猿写出更干净、更安全的代码。

静态扫描主要针对开发人员编写的源代码。

通过定义好的代码质量和安全规则,对开发人员编写的代码进行扫描和分析。

将分析的结果多维护的呈现出来,以方便开发人员进行代码的优化和规范编写。

1.2 SonarQube的各个功能:

1.2.1 代码可靠性

1. BUG检测

2. 设置需要的代码标准

3. 代码异味

4. 代码安全性

5. 对于开发的各个路径进行检测

1.2.2 软件安全性

1. Security Hotspots: 代码存在安全问题的部分

2. Vulnerabilities: 代码是否存在漏洞

1.3 SonarQube如何工作?

Sonar静态代码扫描由两部分组成:SonarQube平台和sonar-scanner扫描器。

SonarQube: web界面管理平台。

1)展示所有的项目代码的质量数据。

2)配置质量规则、管理项目、配置通知、配置SCM等。

SonarScanner: 代码扫描工具。

专门用来扫描和分析项目代码。支持+语言。

代码扫描和分析完成之后,会将扫描结果存储到数据库当中,在SonarQube平台可以看到扫描数据。

SonarQube和sonarScanner之间的关系:

2 检测

Sonar是一个用于代码质量管理的开源平台,用于管理源代码的质量,可以从七个维度检测代码质量。通过插件形式,可以支持包括Java、C#、C/C++、PL/SQL、Cobol、JavaScript、dapp空投源码Groovy等等二十几种编程语言的代码质量管理与检测。

2.1 Rules提示

2.1.1 Rule界面

2.1.2 Rule正确实例提示

2.2 糟糕的复杂度分布

文件、类、方法等,如果复杂度过高将难以改变,这会使得开发人员难以理解它们,且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

2.3 重复

显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示源码中重复严重的地方。

2.4 缺乏单元测试

Sonar可以很方便地统计并展示单元测试覆盖率。

2.5 没有代码标准

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具规范代码编写。

2.6 没有足够的或者过多的注释

没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降,而过多的注释又会使得开发人员将精力过多地花费在阅读注释上,亦违背初衷。

2.7 潜在的bug

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具检测出潜在的bug。

2.8 糟糕的设计(原文Spaghetti Design,意大利面式设计)

通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则;通过Sonar可以管理第三方的jar包,可以利用LCOM4检测单个任务规则的应用情况,检测耦合。

3. Sonar组成

4. Sonar集成过程

开发人员在他们的IDE中使用SonarLint运行分析本地代码。

开发人员将他们的代码提交到代码管理平台中(SVN、GIT等),

持续集成工具自动触发构建,调用SonarScanner对项目代码进行扫描分析,

分析报告发送到SonarQube Server中进行加工,

SonarQube Server加工并且保存分析报告到SonarQube Database中,通过UI显示分析报告。

问题发现早,处理代价小|测试左移——静态代码扫描SonarQube

作者 | 华婧彤

ADVANCE.AI QA工程师

一、背景

什么是测试左移?

测试左移是要尽早的发现和预防问题,使用必要的测试手段在软件开发周期的早些阶段发现问题。

测试左移的方式有静态代码扫描、CodeReview、代码提交行为分析等。板凳音乐源码

我们知道问题发现的越早,解决的成本就越小。统计证明,在整个软件开发生命周期中,%至%的代码逻辑设计和编码缺陷是可以通过静态代码分析来提早发现的。今天我们来了解一下测试左移里面的其中一种方式——静态代码扫描。

二、静态扫描介绍

什么是静态扫描?

不运行代码的方式下,通过词法分析、语法分析、控制流、数据分析等技术对程序代码进行扫描,验证代码是否满足规范性、安全性、可靠性、可维护性等指标的一种代码分析技术。

静态代码扫描的优势:

1.可以提前发现问题,提高软件可靠性并节省软件开发和测试成本。

2.提高研发效率,帮助开发人员更专注于分析和解决代码设计缺陷,快速定位代码隐藏错误和缺陷。

3.CodeReview需要额外的人工介入,其质量参差不齐也无法得到保障,而且高质量的CodeReview也会花费较多时间,成本较高。静态代码扫描以一种低成本的方式,自动发现代码中存在的资损风险,从而保障代码质量。

三、SonarQube入门介绍

什么是SonarQube?

SonarQube是一款静态代码扫描工具,用于检测代码中的错误,漏洞和代码异味。

支持Java、Python、PHP、JavaScript、CSS等种以上的语言。

多维度分析代码:代码量、安全隐患、编写规范隐患、重复度、复杂度、测试覆盖率、代码增量等。

支持和CI/CD环境进行集成(如Gitlab,Github,Jenkins等)能够持续进行代码质量检测。

支持集成pmd、findbugs、checkstyle等插件来扩展使用其他规则来检验代码质量。

四、功能介绍

4.1扫描的规则:

a.内置规则

Sonar内嵌了Sonar way的扫描规则,不同语言(比如Java/Python/C#等)具有不同规则。

b.集成插件规则

Sonar集成了pmd/findbugs/checkstyle插件,对规则集进行补充。

4.2配置规则集合:

我们可以通过自定义扫描规则集以及异常的等级来定制检测问题,可以大大减少误报,更高效的查看结果报告并进行处理。

4.3质量阈:

质量阈是对项目指标进行度量的条件,项目必须达到所有条件才能算整体上通过可以自定义进行设置质量阈(重复率,可靠性,可维护性,安全率、覆盖率等)

4.4多维度分析代码:

①代码规范

②潜在的bug

③重复

④注释不足或者过多

⑤复杂度分布

⑥缺乏单元测试

⑦糟糕的设计

4.5问题处理&跟踪:

点击对应问题可进入问题详情页面,会看到问题源码,sonarQube会根据代码提交信息这自动将任务分配给相关人员,若该用户设置了检查结果提示,在执行代码检查完成后,会自动收到邮件通知,当然你也可以将这个问题指派给其他人处理。

Sonarqube代码质量管理工具搭建

SonarQube是一款专注于持续分析和评估项目源代码质量的平台,它具备代码质量检查、安全漏洞扫描以及代码规范验证等功能,旨在辅助开发者编写更加清晰和安全的高质量代码。

以下是关于SonarQube搭建和Jenkins集成的简要说明:

1. SonarQube搭建

在搭建SonarQube时,可以选择社区版本,但请注意社区版本不支持多分支功能,因此需要安装第三方分支插件sonarqube-community-branch-plugin。

1.1 环境准备

由于SonarQube依赖ES,因此需要确保ES的vm.max_map_count大于,并且进程打开文件数量要足够。

通过修改/etc/sysctl.conf文件来调整vm.max_map_count值,同时修改/etc/security/limits.conf文件以增加相应的配置。

1.2 SonarQube安装

下载并解压SonarQube,然后修改conf/sonar.conf文件,通过环境变量设置Java执行路径。

1.3 安装分支插件

下载并选择1..0版本,将下载的jar文件复制到SonarQube安装目录下的extensions/plugins中,并在conf/sonar.conf中添加相应配置。

1.4 启动SonarQube

启动正常后,在http://hostip:访问,登录默认账号/密码为admin/admin,第一次登录需修改密码。

2. Jenkins集成

将SonarQube集成到Jenkins中,包括安装SonarQube插件,并在构建配置中设置分析步骤。

3. 踩坑总结

1. ES环境检测问题

2. Sonar分支插件安装版本匹配问题

3. 分支插件启动后需添加执行参数sonar.branch.name,否则会报错

4. Node.js版本要求,Java版本要求,在Jenkins流水线中可以通过tool选择当前工具版本

5. 代码排除格式

以源代码质量管理平台SonarQube为例,聊聊应用安全服务解决方案

以源代码质量管理平台SonarQube为例,本文将阐述应用安全服务解决方案的过程。此过程包含从项目建立、人员安排与时间规划的准备阶段,到项目实施与系统试运行直至最终上线的各阶段具体实施内容。

首先,建设目标在于根据相关代码规范,对项目中涉及的编程语言设定对应的质量阈值,并完善代码质量监控流程,以系统性地提升代码可维护性,从而增强开发团队的长期生产力。

紧接着,实施准备阶段以SonarQube作为平台,计划对项目源代码进行持续检查,并将其集成至SDLC系统中。

在项目成员及职责安排方面,具体实施工作人员的职能见下表。

资源计划方面,整个项目大约需要XX人/天的工作量,具体内容请参照下表。

项目实施阶段分为平台架构搭建与环境配置。架构部分包括网络架构与系统架构的规划,如确保B/S架构下应用服务器与客户端网络的畅通,以及客户端与应用服务器间通讯带宽的合理使用。系统架构则涉及开发人员在IDE工具中使用SonarLint进行编码过程中的分析纠错,以及代码上传至SCM(如Git、SVN)的过程,通过持续集成服务触发自动构建,并使用SonarScanner进行代码扫描。分析报告将被发送至SonarQube服务端,并在数据库中存储,同时在Web界面上展示分析结果。开发/管理人员通过SonarQube UI审查、评论并解决产生的问题,并通过SonarQube API自动配置数据提取。运维人员则使用JMX监控服务器。

环境搭建方面,则需要具体配置以确保平台的稳定运行。

实施方案中,首先进行代码规范审计。针对现有代码规范与Sonar规则的对比,梳理重要或高级规则,并设置对应规范下的质量阈。然后,进行试点系统扫描,调整质量阈,分析误报较高的规则,并总结经验。接着,设置代码质量阈,通过sonar扫描验证,调整并确定质量阈。添加自定义规则,与研发组确认,试运行多个项目,最终确定适用的规则。优化使用流程,与研发组协商,制定SDLC方案。最后,制定质量制度管控,包括源代码完整性保障、授权访问控制、版本管理与软件配置组的记录,以及源代码复制与传播的管理。

通过上述步骤,SonarQube作为平台,支持无缝集成SDLC过程,实现应用安全服务解决方案,提升代码质量和安全,确保项目顺利进行与成功上线。

别再说代码质量难评估了!SonarQube一键分析代码质量他不香吗?

代码质量的重要性无需赘言,SonarQube作为一款强大的工具,正日益受到关注。这款开源平台通过插件形式支持多种编程语言,全面检测代码中的潜在问题,极大地简化了代码质量管理工作。本文将带你通过实例,了解如何利用SonarQube进行代码质量管理。SonarQube的组成部分

SonarQube是Sonar的服务器端,负责在线分析和展示。Sonar Scanner则是用于源码扫描的工具,它会将扫描结果存储到数据库,方便SonarQube进一步分析。环境配置

SonarQube需要JDK及以上版本,配置完成后,通过java -version检查,确保环境正确。Maven的安装和配置同样重要,确保mvn -version运行无误。数据库支持

SonarQube支持多种数据库,如SQLServer、Oracle和H2,但不包括MySQL。默认使用H2内存数据库,查看数据时可能不太方便。安装与启动

从SonarQube官网下载社区版,启动时,选择对应系统目录,如Windows用户启动macosx-universal-,运行sonar.sh start。SonarQube启动成功后,访问.0.0.1:管理后台,更改默认密码后,即可开始使用。代码扫描

以一个简单项目为例,导入项目、设置信息后,创建Token并配置Maven构建,运行Sonar Scanner命令。扫描完成后,SonarQube会显示项目数据。多模块项目扫描

对于多模块项目,需先运行mvn install,然后针对每个模块运行Sonar Scanner分析命令。成功后,SonarQube管理后台会新增相应项目。 无论构建工具是Maven、Gradle还是Ant,Sonar Scanner都能无缝对接,只需查阅官方文档即可进行配置。SonarQube和Fortify的区别对比

在寻找可靠的源代码扫描工具时,SonarQube和Fortify经常被提及。作为这两个产品的中国核心合作伙伴,苏州华克斯信息科技有限公司在此为您揭示它们之间的区别。

SonarQube是一个全面的代码质量分析平台,其核心在于提升代码质量,它能检测出项目中的漏洞和逻辑问题,支持多语言的插件。其价值主要体现在对代码的深度分析和管理上,包括可靠性、安全性、可维护性等七个维度。

相比之下,Fortify SCA是一款专门针对软件源代码安全的静态分析工具。它通过五大核心分析引擎来检测漏洞,并与内置的安全规则集进行匹配,突出安全问题。在测试用例WebGoat的对比中,Fortify在安全级别上显示出更强的扫描能力,发现条Critical和High级别的漏洞。

SonarQube则更侧重于代码质量问题,如重复代码、复杂度等,扫描出条阻断和严重级别漏洞,以及2K+条软件质量问题。然而,当涉及到深度安全漏洞,如跨文件处理和数据处理逻辑时,SonarQube的分析能力相较于Fortify有所不足,特别是对于复杂的污点传播问题。

总的来说,如果主要关注代码质量和一般性漏洞,SonarQube是个不错的选择。而如果你特别关注软件安全,尤其是高级别的安全漏洞,那么Fortify SCA可能是更为精准的工具。两者各有侧重,用户应根据项目需求进行选择。